コンプライアンス

- SOC 2: W&B 専用クラウド のホスティングプラットフォームは、米国公認会計士協会 (AICPA) の 監査基準委員会 (ASB) が発行する Service and Organization Controls (SOC) 2 Type 2 の要件を満たしています。SOC 2 レポートは、セキュリティ、可用性、処理の完全性、機密性、およびプライバシーに関するサービス組織の制御を評価します。W&B 専用クラウド は、継続的なコンプライアンスを確認するために、定期的な内部および外部監査を受けています。SOC 2 レポートやその他のセキュリティ・コンプライアンス文書をリクエストするには、W&B Security Portal を参照してください。

- HIPAA: 適切に 設定 されている場合、W&B 専用クラウド は 1996年の医療保険の相互運用性と責任に関する法律 (HIPAA) の要件を満たします。HIPAA への準拠は、W&B、お客様、および デプロイメント に関与するサードパーティサービスを含む共同責任です。HIPAA の対象となる組織は、W&B との間に Business Associate Agreement (事業提携者契約) を締結している必要があります。詳細は W&B Security Portal を参照してください。

データセキュリティ

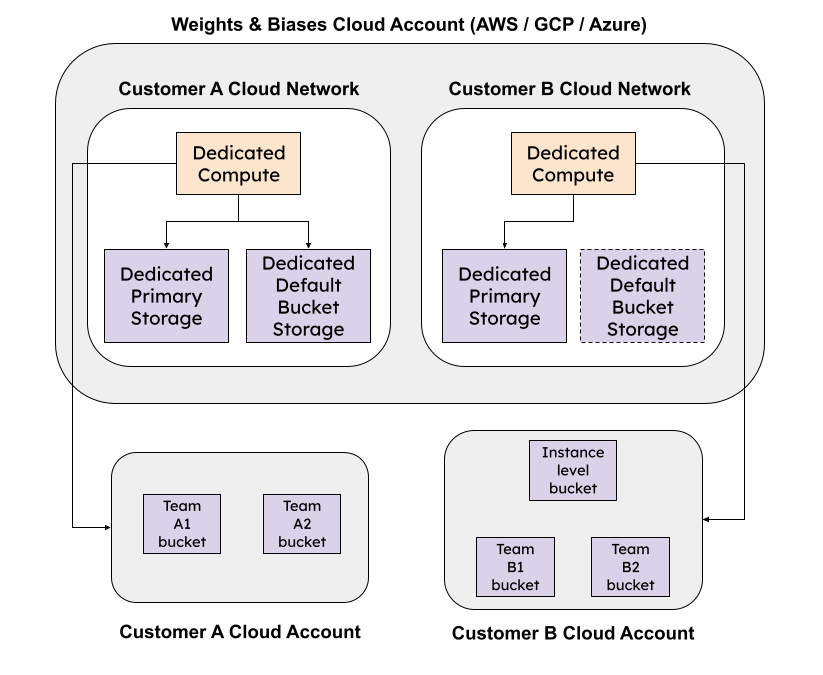

secure storage connector を使用して、独自の バケット を持ち込む (BYOB) ことができ、インスタンスおよびチームレベル で Models や Datasets などのファイルを保存することが可能です。 W&B マルチテナント クラウド と同様に、複数の チーム に対して単一の バケット を 設定 することも、異なる チーム に対して個別の バケット を使用することもできます。チーム に対して secure storage connector を 設定 しない場合、その データ はインスタンスレベルの バケット に保存されます。

アイデンティティおよびアクセス管理 (IAM)

W&B 組織内での安全な認証と効果的な認可のために、アイデンティティおよびアクセス管理機能を使用してください。専用クラウド インスタンスでは、以下の IAM 機能が利用可能です:- OpenID Connect (OIDC) を使用した SSO または LDAP による認証。

- 組織のスコープおよび チーム 内で 適切なユーザーロールを設定。

- restricted projects を使用して、W&B Projects のスコープを定義し、誰が W&B Runs を閲覧、編集、送信できるかを制限。

- identity federation による JSON Web Token (JWT) を活用して、W&B API に アクセス。

モニター

Audit logs を使用して チーム 内の ユーザー アクティビティを追跡し、企業のガバナンス要件に適合させます。また、W&B Organization Dashboard を使用して 専用クラウド インスタンス内の組織の使用状況を確認できます。メンテナンス

W&B マルチテナント クラウド と同様に、専用クラウド では W&B プラットフォームのプロビジョニングや維持に関するオーバーヘッドやコストは発生しません。 W&B が 専用クラウド のアップデートをどのように管理しているかを理解するには、server release process を参照してください。コンプライアンス

W&B 専用クラウド のセキュリティ制御は、定期的に内部および外部で監査されています。製品評価のためのセキュリティおよびコンプライアンス文書をリクエストするには、W&B Security Portal を参照してください。データ保持ポリシー

デフォルトでは、専用クラウド インスタンスは削除後 7 日間、以下のアイテムを保持します:- Runs と履歴

- アーティファクト 以外の Run ファイル(メディア、設定ファイル、ログファイルなど)

- Artifacts および Artifacts の参照

- Environment variable

- Helm

データ保持ポリシーを変更するには、環境変数

GORILLA_DATA_RETENTION_PERIOD に時間を指定します。例えば、削除されたデータを 14 日間(336 時間)保持する場合: